Regiunea Bretania este frecvent descrisă ca „Cyber Valley” a Franței, un ecosistem unic unde 160+ companii, Ministerul Apărării și centre de cercetare colaborează într-un perimetru restrâns cu evenimente comune. Printre companii sunt atât lideri mondiali în cybersecurity (ex: Sekoia.io) cât şi giganți cu influență în domeniu (ex: Airbus, Thales). Din aceste experiențe reies lecții atât istorice cât şi extrem de presante privind reziliența cibernetică şi implementarea directivei NIS2.

Între 15 și 17 septembrie 2025, am participat alături de o delegație formată din reprezentanți ai mediului privat, academic și public la lansarea proiectului Interreg Europe CAMPUS în Rennes din partea Digital Innovation Zone unde OPTI este membru.

Analizez mai jos abordarea giganților tehnologici și institutelor de cercetare din Bretania. Cum abordează ei noile arhitecturi de securitate (ex: Open XDR), suveranitatea datelor și reziliența. Discutăm lecțiile, fiecare cu o concluzie acționabilă pentru cititorul acestui articol și ce înseamnă abordarea proactivă în implementarea NIS2.

Orange Cyberdefense: convergența OT – IT la scară globală

Orange Cyberdefense este unul dintre cei mai mari jucători globali de cybersecurity, cu peste 18 SOC-uri și 3100 de experți, cu soluții adaptate pieței globale.

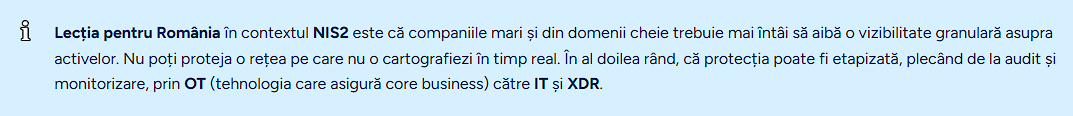

Principala provocare ridicată de clienți industriali sau corporate este nevoia de SOC unit OT (operational technology – echipamente industriale) & IT (information technology – birou). Ce face Orange Cyberdefense este o etapizare strictă a protecției către scopul vizibilității totale:

- Pot acoperi atât OT și IT dar pleacă de la OT către IT pentru a pune în centru operațiunile.

- Fazele de implementare pentru securitate industrială sunt: Inițializare (audit și monitorizare), Core (management securitate OT), Vizibilitate (Context și raportare OT), Premium (amenințări OT), OT-IT Convergence & XDR (SIEM pentru IT & OT, Incident response) – pentru detalii vezi foto mai jos. Pot părea nume comerciale, dar arată direcția fundamentală a protecției.

- Un diferențiator major este consultanța de reducere a costurilor prin consolidarea tehnologiilor și calculul TCO (total cost of ownership), împreună cu asistență în conformitate.

Marea majoritate a incidentelor pe care le va întâlni o companie mare nu vor proveni din atacuri „zero-day”, ci din igienă cibernetică precară în infrastructuri complexe și din dezaliniere tehnologică.

Ce cere NIS2 să poți demonstra (audit)?

NIS2 mută accentul de la “bife” la măsuri de management al riscului și raportare:

- Inventar și dependințe: ce active există, ce sisteme sunt critice, ce depinde de ce (inclusiv furnizori/lanț de aprovizionare).

- Management de vulnerabilități și patching: cum identifici, prioritizezi și remediezi (sau controlezi) expunerea.

- Incident handling & reporting: capacitate de a detecta, gestiona și raporta incidentele conform cerințelor.

- Guvernanță și responsabilitate: roluri, decizii, evidențe, responsabilitate la nivel de management.

Pentru alte detalii, vezi pagina de securitate cibernetică și acest ghid.

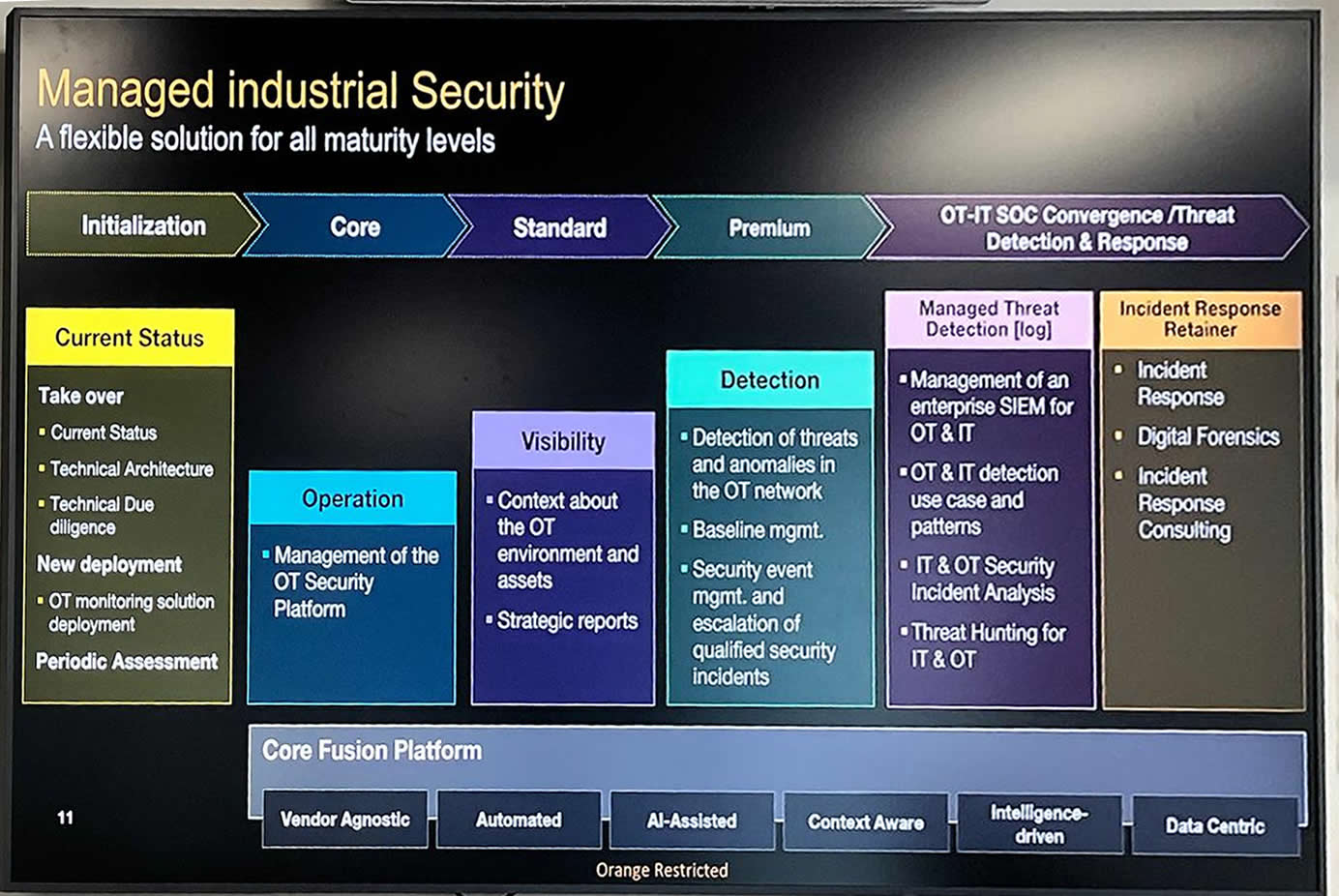

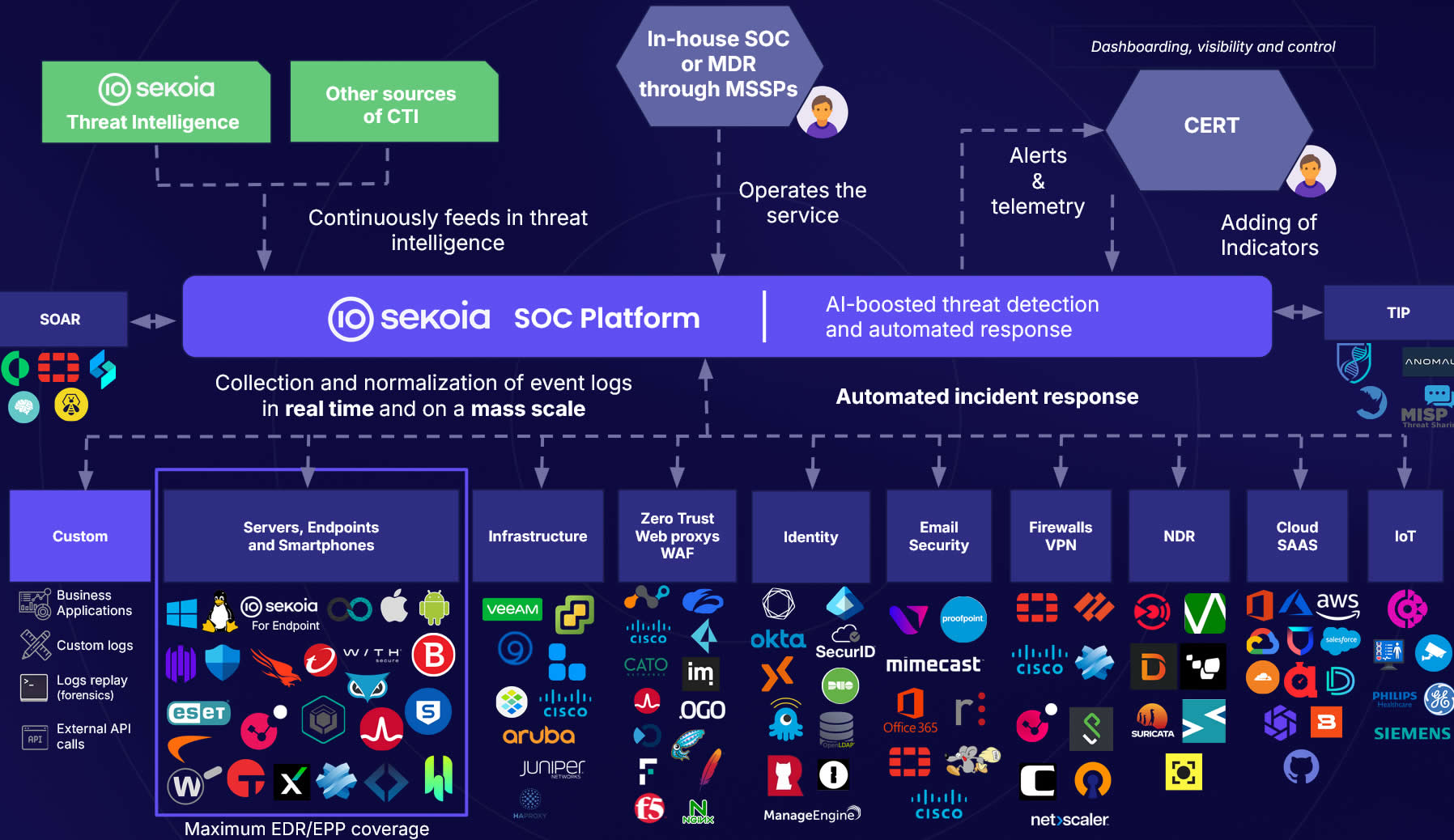

Sekoia.io și trecerea la Open XDR: Informația dictează apărarea

Sekoia.io este o companie europeană care se luptă în 2025 cu giganți tradiționali precum Splunk sau QRadar în multe SOC-uri, unele din S.U.A., cf prezentării de la Rennes. Compania mizează pe o schimbare fundamentală de paradigmă, relevantă pentru orice CISO sau CTO: trecerea de la sistemele SIEM monolitice la Open XDR (Extended Detection and Response).

Abordarea originală Sekoia.io:

- Nu poți monitoriza totul amestecat fără priorități. Sekoia a construit platforma pornind de la CTI (Cyber Threat Intelligence).

- În loc de a colecta doar log-uri și să spere că găsește anomalii, sistemul este alimentat continuu cu informații despre cum arată atacatorii.

- Principiile sunt: Anticipare şi automatizare (inclusiv cu AI), Arhitectură deschisă şi interoperabilitate (peste 250 de third-party tools), Democratizare (platforma SOC deschisă, >1000 de reguli easy to use),

Rolul inteligenței artificiale în cybersecurity:

În cybersecurity, AI aduce valoare când lucrează peste date structurate: inventar curat, vulnerabilități corelate, istoric de patching, accese. AI poate ajuta la prioritizare (ce contează acum?), explicare (de ce e critic un risc?), recomandări acționabile (care sunt următorii pași?). AI nu poate înlocui inventarul, disciplina de patching șamd, riscul fiind așa-numita ”halucinație de securitate”.

Tot în Rennes funcționează SequoIA (diferit de Sekoia.io), cluster de AI format de universitate și companii, dedicat intersecției dintre AI și industria de apărare, cu focus pe AI de încredere şi verificabil, parte dintr-un AI Factory francez.

Pentru o abordare hibridă a AI, vezi Raportul AI pentru B2B 2026 și acest ghid.

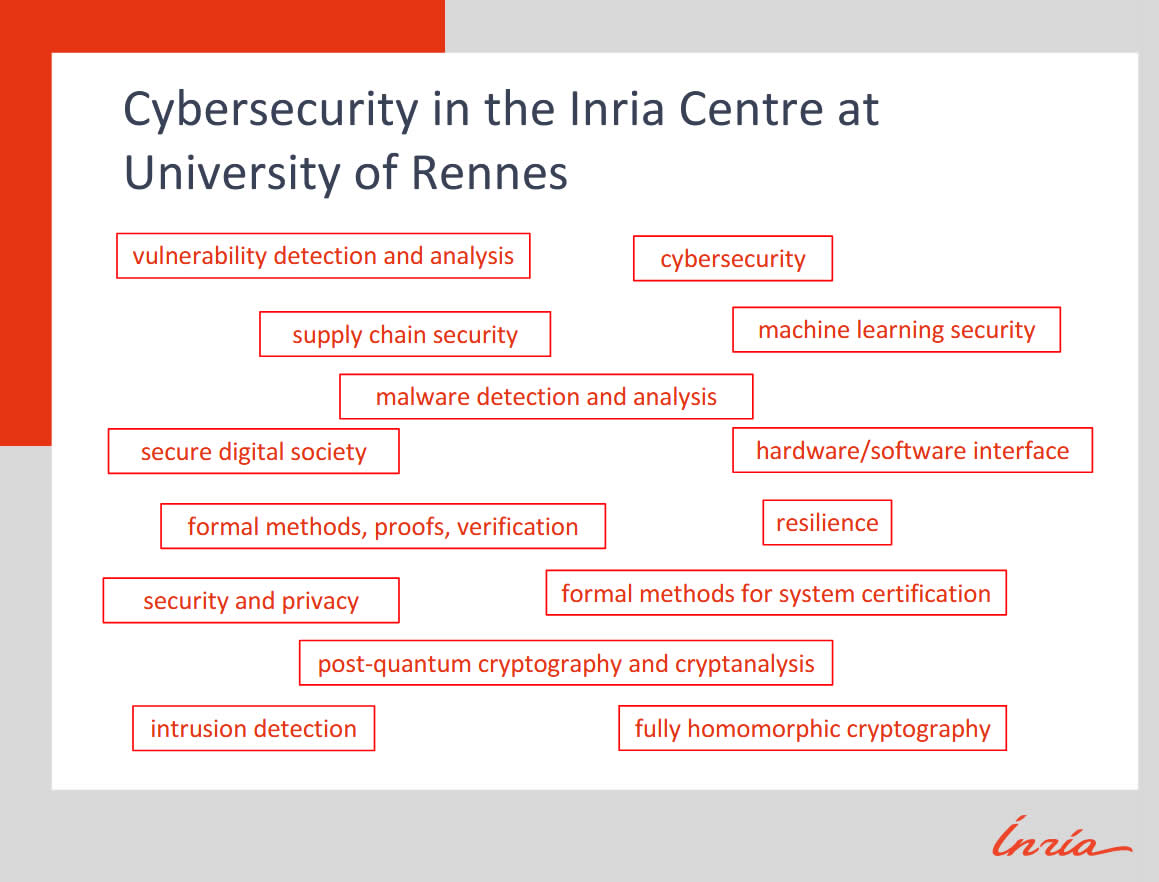

Inria și „High Security Lab”: Securitatea se construiește, nu se importă

Inria (Institutul Național de Cercetare în Informatică și Automatică) este o organizație de cercetare cu multiple sedii în Franța, unde peste 2800 de angajați (85% oameni de știință) lucrează în cercetare formală pentru informatică (matematică, știința calculatoarelor, inteligență artificială), cel puțin 240 dintre ei în securitate cibernetică. De remarcat că din Inria au plecat peste 200 de startupuri, 75% din ele de succes (fie au fost cumpărate, fie încă există independent), cf prezentării institutului.

La Rennes, echipele Inria de cercetare studiază formal în acest moment atât domenii clasice (Detecția intruziunilor, Detecția și analiza vulnerabilităților – fiind asociați cu NIST din SUA, Detecția și analiza malware) cât și niște domenii care pot pune pe gânduri un manager sau CISO de companie:

- Criptografie post-quantum și criptanaliză

- Interfața hardware-software

- Metode formale pentru certificarea sistemelor

Aşadar, cercetările INRIA acoperă inclusiv nivelul fizic hardware (ex: side-channel attacks sau supply-chain attacks) cât şi verificabilitatea, toate aspecte acoperite de NIS2. Vulnerabilitățile pot veni pre-instalate, deci trebuie să auditezi riguros securitatea furnizorilor tăi de echipamente, nu doar rețeaua proprie.

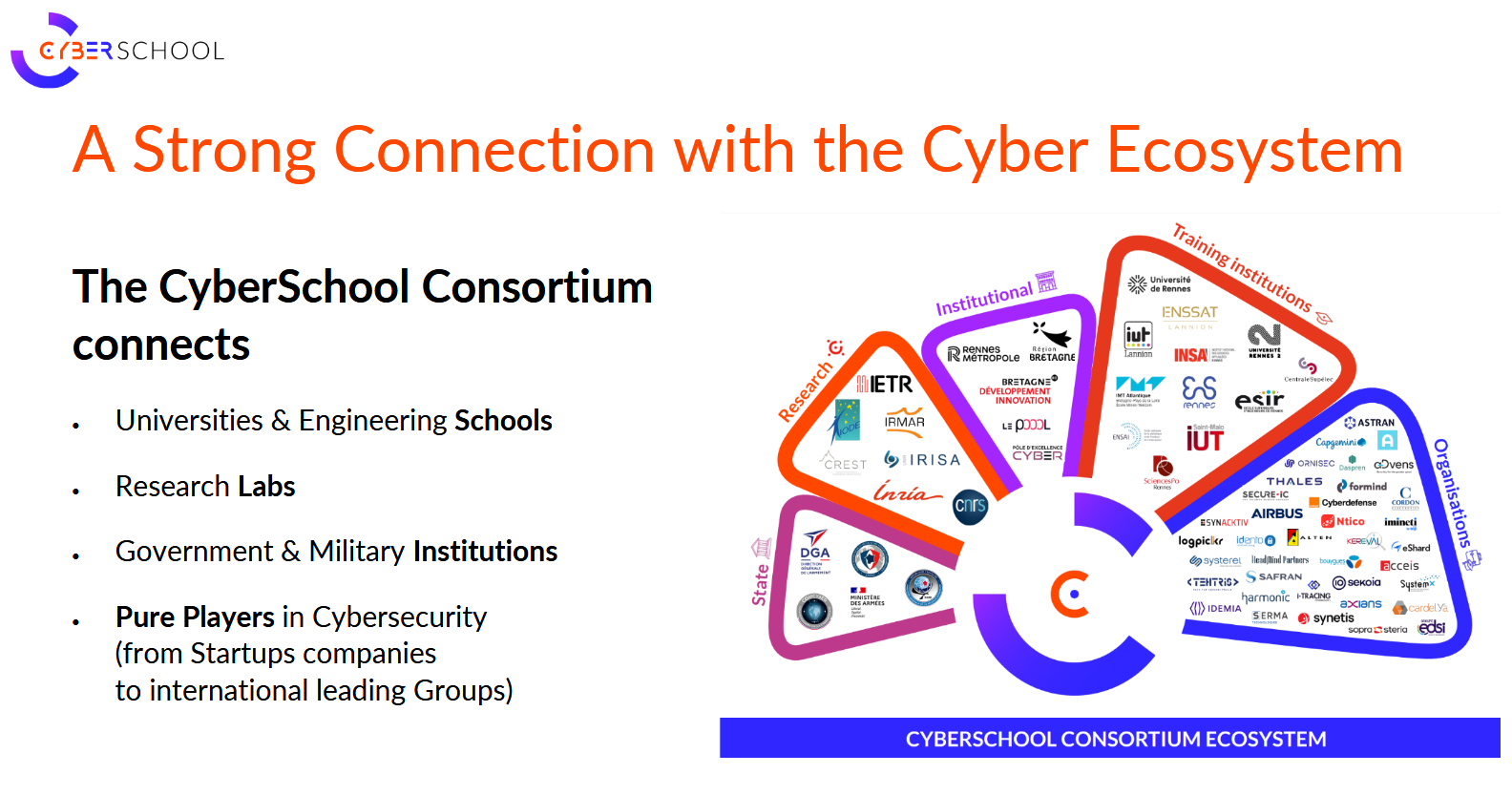

CyberSchool și Pôle d’Excellence Cyber: Securitatea ca infrastructură

Frapează în Rennes lipsa barierelor dintre mediul universitar și cel privat. CyberSchool este un consorțiu care unește universități, laboratoare de cercetare și companii „Pure Player” (precum Airbus, Thales, Orange Cyberdefense). Nu produce doar teoreticieni.

Cei 750+ studenți, unii în securitate navală (dat fiind porturile militare apropiate din Bretania) și 120+ doctoranzi sunt conectați direct la nevoile industriei. Iar Pôle d’Excellence Cyber este creat pentru a fundamenta sectorul cybersecurity din Rennes prin training, cercetare academică și inovație în colaborare.

Vizibilitate înainte de conformitate

Așa cum am văzut la Orange și Inria, efortul principal este în înțelegerea și vizibilitatea infrastructurii („securitate pasivă„), conformitatea fiind doar rezultatul documentat al acestei stări de fapt. Așadar, securitate pasivă înseamnă:

- Menținerea unui inventar continuu actualizat al activelor, locațiilor și rețelelor.

- Înțelegerea vulnerabilităților și atacurilor la nivel de dispozitiv, locație, utilizator și platformă.

- Monitorizarea riscului în timp, nu doar reacția la incidente.

Se adaugă apoi XDR (Extended Detection and Response) în format deschis. Din moment ce era soluțiilor monolitice a apus, arhitecturile moderne permit integrarea rapidă a diverselor unelte de securitate, cum am văzut ca parte a succesului Sekoia.io.

De altfel, asta este validarea externă a arhitecturii MrBenny.com (public beta) al OPTI, care creează ediții distincte ‘Passive Security’ (pentru inventar și vulnerabiliăți) și ‘Compliance’ (pentru task management şi analiză de risc). Nu poți face compliance pe un activ pe care nu știi că îl ai.

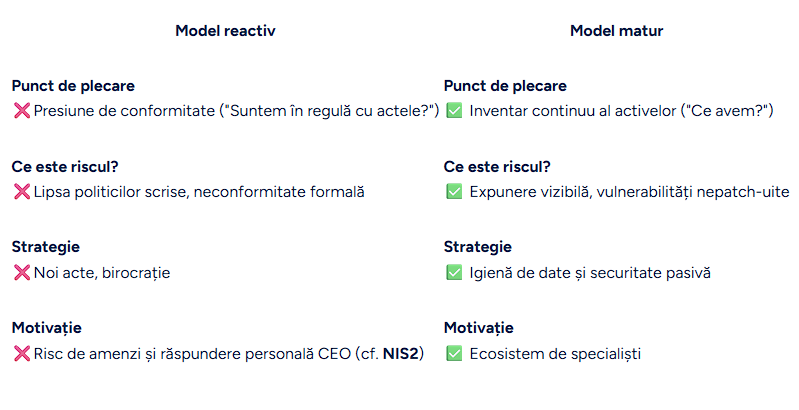

Conformitate proactivă vs. reactivă

În privința conformității, deși Franța este extrem de riguroasă cu reglementările și standardele NIS2, GDPR, ISO 27001 (ANSSI fiind omologul DNSC, dar cu puteri sporite), toate organizațiile de excelență construiesc conformitatea abia ulterior, după ce au claritate operațională.. Este un contrast radical cu implementarea reactivă a NIS2: audituri pe hârtie, proceduri scrise și achiziția de tool-uri disparate, fără a ști exact ce protejezi.

Diferența nu e de buget, ci de priorități, cum arată acest tabel:

În ecosistemul breton, ideea centrală se repetă. Reziliența nu începe cu auditul, ci cu claritatea operațională. Dacă paşii sunt făcuți în ordinea corectă descrisă mai sus, conformitatea NIS2 devine mai uşoară, nu mai dificilă.

La OPTI Software, integrăm aceste principii de arhitectură cyber atât în soluțiile noastre de business (vezi detalii), cât și în produsul nostru de management al riscului, MrBenny.com (public beta).

Articol preluat de pe site-ul: https://www.opti.ro/